重要

Azure DevOps 不支持备用凭据身份验证。 如果仍在使用备用凭据,强烈建议切换到更安全的身份验证方法。

本文介绍如何管理组织的安全策略,以确定用户和应用程序如何访问组织中的服务和资源。 可以在组织设置中访问其中大多数策略。

先决条件

| 类别 | 要求 |

|---|---|

| 权限 |

|

管理策略

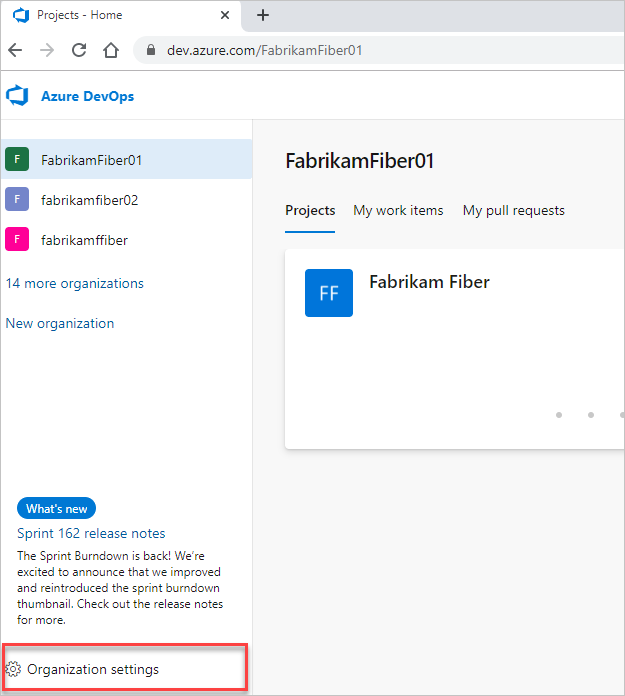

若要更新组织的应用程序连接、安全性或用户策略,请执行以下步骤:

通过

https://dev.azure.com/{Your_Organization}登录到你的组织。选择

组织设置。

组织设置。

选择“策略”,然后打开或关闭所需的策略。

限制身份验证方法

为了允许无缝访问组织而不重复提示用户凭据,应用程序可以使用身份验证方法,例如 OAuth、SSH 和个人访问令牌(PAT)。 默认情况下,所有现有组织都允许访问所有身份验证方法。

可以通过禁用以下应用程序连接策略来限制对这些身份验证方法的访问:

- 通过 OAuth 进行第三方应用程序访问:支持 Azure DevOps OAuth 应用通过 OAuth 访问组织中的资源。 对于所有新组织,此策略默认 为关闭 。 如果要访问 Azure DevOps OAuth 应用,请启用此策略以确保这些应用可以访问组织中的资源。 此策略不会影响 Microsoft Entra ID OAuth 应用访问。

- SSH 身份验证:允许应用程序通过 SSH 连接到组织的 Git 存储库。

- 租户管理员可以限制全局个人访问令牌创建、限制完全范围的个人访问令牌创建,并通过Microsoft Entra 设置页上的租户级策略强制实施最大个人访问令牌生存期。 添加 Microsoft Entra 用户或组以豁免这些策略。

- 组织管理员可以限制在其各自的组织中 创建个人访问令牌 。 子策略允许管理员为被允许的 Microsoft Entra 用户或组授予创建仅限打包的 PAT 或任意范围 PAT 的权限。

拒绝访问身份验证方法时,任何应用程序都无法通过该方法访问组织。 以前具有访问权限的任何应用程序都遇到身份验证错误并失去访问权限。

强制实施条件访问策略

Microsoft Entra ID 允许租户管理员控制哪些用户可以使用 条件访问策略(CAP)访问Microsoft资源。 管理员设置用户必须满足的特定条件才能获得访问权限,例如:

- 特定Microsoft Entra 安全组的成员身份

- 位置或网络要求

- 使用特定操作系统

- 使用已管理和启用的设备

根据这些条件,可以授予访问权限、要求进行更多检查(如多重身份验证)或完全阻止访问。 详细了解 条件访问策略 以及如何在 Microsoft Entra 文档中 为 Azure DevOps 设置条件 访问策略。

Azure DevOps 上的 CAP 支持

登录到 Microsoft Entra ID 支持的组织的 Web 门户时,Microsoft Entra ID 会验证租户管理员设置的所有条件访问策略。 将 Web 身份验证堆栈现代化以使用 Microsoft Entra 令牌后,Azure DevOps 现在对所有交互式(Web)流强制实施条件访问策略验证。

- 在依赖于 Microsoft Entra 的 REST API 调用上使用 PAT 时,满足登录策略。

- 从 CAP 中删除 Azure DevOps 作为资源,这会阻止 CAP 应用。

- 仅在 Web 流上强制实施 MFA 策略;如果用户不符合 CAP,则阻止对非交互式流的访问。

基于 IP 的条件

如果在 非交互式流策略上启用 IP 条件访问策略验证 ,Azure DevOps 会检查非交互式流上的 IP 隔离策略,例如使用 PAT 进行 REST API 调用时。

Azure DevOps 支持 IPv4 和 IPv6 地址的 IP 隔离条件访问策略(CAP)。 如果客户端访问策略 (CAP) 阻止了您的 IPv6 地址,请让您的租户管理员更新策略以允许您的 IPv6 地址。 此外,请考虑在所有 CAP 条件中包含任何默认 IPv6 地址的 IPv4 映射地址。

如果用户通过与用于访问 Azure DevOps 资源不同的 IP 地址访问 Microsoft Entra 登录页(这可能由于 VPN 隧道的使用),请检查您的 VPN 配置或网络设置。 确保租户管理员在CAP中包含所有相关的IP地址。

Azure 资源管理器的受众和CAPs

登录或刷新 Microsoft Entra 访问令牌时,Azure DevOps 不依赖于 Azure 资源管理器(ARM)资源(https://management.azure.com)。 以前,Azure DevOps 在用户登录和令牌刷新时需要 ARM 身份验证。 此要求意味着管理员必须允许所有 Azure DevOps 用户绕过 ARM CAP 以确保访问。

Azure DevOps 的令牌不再需要 ARM 受众。 因此,你可以更有效地管理 CAP,而无需为 ARM 配置特定的受众设置。 此方法简化了身份验证,减少了令牌管理的复杂性,并允许在 Azure 环境中更一致地应用安全策略。 组织可以专注于更广泛的访问控制,提高合规性和安全性状况,而不会受到特定于受众的配置的限制。

注释

在以下例外情况下,仍需要继续访问 ARM:

- 计费管理员 需要访问 ARM 才能设置计费和访问订阅。

- 服务连接创建者 需要访问 ARM 才能分配 ARM 角色,并更新托管服务标识(MSIs)。

按级别的政策

| 政策 | 组织级别 | 租户级别 |

|---|---|---|

| 通过 OAuth 进行第三方应用程序访问 | ✅ | |

| SSH 身份验证 | ✅ | |

| 日志审核事件 | ✅ | |

| 限制个人访问令牌创建 | ✅ | |

| 允许公共项目 | ✅ | |

| 使用公共包注册表时的其他保护 | ✅ | |

| 在非交互式流上启用 IP 条件访问策略验证 | ✅ | |

| 外部来宾访问 | ✅ | |

| 允许团队和项目管理员邀请新用户 | ✅ | |

| 请求访问权限 允许用户使用提供的内部 URL 请求访问组织 | ✅ | |

| 允许Microsoft从用户收集反馈 | ✅ | |

| 限制组织创建 | ✅ | |

| 限制全局个人访问令牌创建 | ✅ | |

| 限制创建全部范围的个人访问令牌 | ✅ | |

| 强制实施最大个人访问令牌有效期 | ✅ |