Microsoft在所有访问令牌中嵌入了特定的标识符,以便将各项活动关联到单个根身份验证事件。 这些可链接标识符显示在面向客户的日志中,以支持威胁猎手和安全分析师调查和缓解基于标识的攻击。 通过使用这些标识符,安全专业人员可以更有效地跟踪、分析和响应跨会话和令牌的恶意活动,从而提高环境的透明度和安全性。

可链接标识符的类型

有两种类型的可链接标识符用于支持高级标识调查和威胁搜寻方案:基于会话 ID 的标识符和唯一令牌标识符。

基于会话 ID 的标识符

基于会话 ID(基于 SID 的标识符)的标识符可实现所有身份验证项目的关联 ,例如访问令牌(AT)、 刷新令牌(RT)和从单个根身份验证事件颁发的会话 Cookie。 此标识符对于跨会话跟踪活动特别有用。

常见的基于 SID 的调查方案包括:

- 跨服务关联活动:从 Microsoft Entra 登录日志中的会话 ID 开始。 将其与工作负荷日志(例如 Exchange Online 审核日志或 Microsoft Graph 活动日志)联接。 然后,您可以标识所有共享同一会话 ID 的访问令牌执行的操作。

- 按用户或设备进行筛选:使用 UserId 或 DeviceId 缩小结果范围,或筛选在特定会话时间范围内颁发的令牌。

- 枚举会话:确定特定用户(UserId)或设备(DeviceId)存在多少个活动会话。

- 跨身份验证项目的链接:SID 声明在交互式身份验证期间生成,并包含在主刷新令牌(PRT)、刷新令牌或会话 Cookie 中。 从这些源颁发的所有访问令牌都继承相同的 SID,从而在身份验证相关的各个项目中实现一致的链接。

唯一令牌标识符

唯一令牌标识符(UTI)是嵌入在每个Microsoft Entra 访问令牌(AT) 或 ID 令牌中的全局唯一标识符(GUID)。 它为每个令牌或请求提供唯一标识,确保细粒度的可追踪性。

基于 UTI 的常见调查方案是 令牌级活动跟踪。 从 Microsoft Entra 登录日志中的 UTI 开始,并将其与工作负荷日志(例如 Exchange Online 审核日志或 Microsoft Graph 活动日志)相关联,以跟踪特定访问令牌执行的所有作。

UTI 对于每个访问令牌和会话都是独一无二的,这使得它非常适合在调查期间查明可疑或泄露的令牌。

可链接标识符声明

下表描述了 Entra 令牌中的所有可链接标识符声明。

| 索赔 | 格式 | 说明 |

|---|---|---|

| oid | 字符串,GUID | 请求者的不可变标识符,即用户或服务主体的已验证标识。 此 ID 在应用程序间唯一标识请求者。 |

| tid | 字符串,GUID | 表示用户登录到的租户。 |

| sid | 字符串,GUID | 表示整个会话的唯一标识符,并在用户执行交互式身份验证时生成。 此 ID 有助于链接从单个根身份验证颁发的所有身份验证凭据。 |

| 设备ID | 字符串,GUID | 表示用户与应用程序交互的设备的唯一标识符。 |

| uti | 字符串 | 表示令牌标识声明。此 ID 是区分大小写的、唯一的每个令牌标识符。 |

| 没有具体的改进建议,因为术语“iat”可能是一个特定的英文术语或缩写,常用于中文。 | int,Unix 时间戳 | 指定针对此令牌进行身份验证的时间。 |

可链接标识符的日志可用性

目前,可链接标识符记录在以下日志源中:

- Microsoft Entra 登录日志

- Microsoft Exchange Online 审核日志

- Microsoft Graph 活动日志

- Microsoft SharePoint Online 审核日志

- Microsoft Teams 审核日志

这些日志使安全分析师能够跨服务关联身份验证事件和令牌使用情况,从而支持对与标识相关的威胁进行全面调查。

Microsoft Entra 登录日志中的可链接标识符

所有登录日志条目都将具有可链接标识符声明,此表显示可链接标识符声明与 Entra 登录日志属性之间的映射。

| 索赔 | Entra 登陆日志属性名 |

|---|---|

| oid | 用户 ID |

| tid | 资源租户识别码 |

| sid | 会话 ID |

| 设备ID | 设备识别码 |

| uti | 唯一令牌识别码 |

| 没有具体的改进建议,因为术语“iat”可能是一个特定的英文术语或缩写,常用于中文。 | 日期 |

在 Microsoft Entra 管理中心中,查看登录日志。

- 至少以报表读取者身份登录到 Microsoft Entra 管理中心。

- 浏览到 Microsoft Entra ID>监控与运行状况>登录日志。

- 按时间或特定用户进行筛选,查看特定日志条目。

- 单击任何登录日志条目。

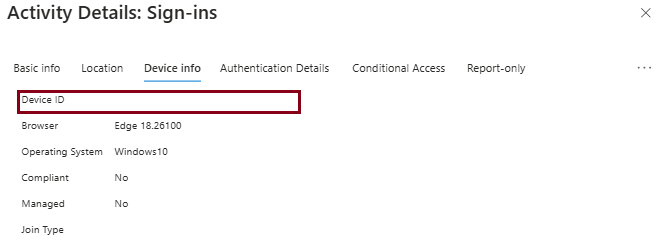

- 基本信息 显示用户 ID、资源租户 ID、会话 ID、唯一令牌标识符和日期。 设备 显示已注册和已加入域的设备 ID。

首先,您应从 Microsoft Entra 登陆日志中的用户 ID 属性开始,然后手动搜索工作负载审核日志,用特定的访问令牌来跟踪所有活动。 同样,会话 ID 属性可用于手动搜索工作负荷审核日志以跟踪所有活动。

Microsoft Exchange Online 日志中的可链接标识符

Exchange Online 审核日志通过捕获详细的审核事件,提供对关键用户活动和支持深入调查的可见性。 这些日志包括从 Microsoft Entra 令牌转发的可链接标识符,可实现跨身份验证项目和工作负载的关联。

支持的调查方案

对于邮箱更新、项目移动或删除等情况,可以:

- 从 Microsoft Entra 登录日志(例如会话 ID(SID)或唯一令牌标识符(UTI)中的可链接标识符开始。

- 使用这些标识符搜索 Microsoft Purview 审核 (标准) 或审核 (高级) 日志。

- 跟踪在特定会话或特定令牌期间对邮箱项目执行的所有用户行为。

此方法使安全分析师能够跨服务跟踪活动,并确定潜在的滥用或泄露。

有关搜索 Exchange Online 审核日志的详细指南,请参阅 “搜索审核日志”。

下表显示了可链接标识符声明与 Exchange Online 审核日志属性之间的映射。

| 索赔 | Exchange Online 审核日志属性名称 |

|---|---|

| oid | TokenObjectId |

| tid | TokenTenantId |

| sid | App Access 上下文对象中的 SessionID/AADSessionId |

| 设备ID | DeviceId (仅适用于已注册/已加入域的设备) |

| uti | App Access Context 对象中的 UniqueTokenId |

| 没有具体的改进建议,因为术语“iat”可能是一个特定的英文术语或缩写,常用于中文。 | App Access Context 对象中的 IssuedAtTime |

使用 Microsoft Purview 门户查看 Exchange Online 日志

搜索具有特定时间范围和从 Exchange 开始的记录类型的日志。

可以进一步筛选特定用户,也可以从 Microsoft Entra 登录日志中筛选 UTI 值。 您可以使用

SessionId筛选会话中的所有活动日志。结果显示所有可链接标识符。

导出审核日志并对 Exchange Online 所有活动中的特定

SessionId或UniqueTokenId进行调查。

使用 PowerShell commandlet 查看 Exchange Online 日志

以管理员身份运行 PowerShell。

如果未安装 ExchangeOnlineManagement 模块,请运行:

Install-Module -Name ExchangeOnlineManagement连接到 Exchange Online:

Connect-ExchangeOnline -UserPrincipalName <user@4jkvzv.onmicrosoft.com>运行一些邮箱命令:

Set-Mailbox user@4jkvzv.onmicrosoft.com -MaxSendSize 97MBSet-Mailbox user@4jkvzv.onmicrosoft.com -MaxSendSize 98MBSet-Mailbox user@4jkvzv.onmicrosoft.com -MaxSendSize 99MB搜索统一审核日志:

Search-UnifiedAuditLog -StartDate 01/06/2025 -EndDate 01/08/2025 -RecordType ExchangeItem, ExchangeAdmin, ExchangeAggregatedOperation, ExchangeItemAggregated, ExchangeItemGroup, ExchangeSearch结果包含所有可链接标识符。

注释

某些聚合日志条目或从后台进程生成的日志上,Exchange Online 审核日志中不提供可链接标识符。

有关详细信息,请参阅 Exchange Online PowerShell。

Microsoft Graph 活动日志中的可链接标识符

Microsoft Graph 活动日志提供租户Microsoft Graph 服务接收和处理的所有 HTTP 请求的审核线索。 这些日志存储在 Log Analytics 工作区中,可实现高级分析和调查。

如果将 Microsoft Graph 活动日志配置为发送到 Log Analytics 工作区,则可以使用 Kusto 查询语言对其进行查询。 这样,就可以跨 Microsoft 365 服务对用户和应用程序行为执行详细调查。

使用可链接标识符的调查方案

对于涉及 Microsoft Graph 操作的场景,你可以:

- 从 Microsoft Entra 登录日志(例如 SID 或 UTI)中的可链接标识符开始。

- 使用这些标识符在 Microsoft Graph 活动日志中关联和跟踪用户操作。

- 跟踪特定令牌或会话对邮箱项目或其他资源执行的所有操作,请参阅 Microsoft Graph 活动日志。

下表显示了可链接标识符声明与 Microsoft Graph 活动日志属性之间的映射。

| 索赔 | Microsoft Graph 活动日志中的属性名称 |

|---|---|

| oid | UserId |

| tid | 租户ID |

| sid | SessionId(会话ID) |

| 设备ID | DeviceId(仅适用于已注册和已加入域的设备) |

| uti | 登录活动标识符 |

| 没有具体的改进建议,因为术语“iat”可能是一个特定的英文术语或缩写,常用于中文。 | TokenIssuedAt |

使用 KQL 合并登录日志和 Microsoft Graph 活动日志

可以使用 Kusto 查询语言 (KQL) 将 Microsoft Entra 登录日志与 Microsoft Graph 活动日志结合,以便进行高级调查方案。

按可链接标识符进行筛选

- 按 uti 进行筛选:使用 uti 属性分析与特定访问令牌关联的所有活动。 这对于跟踪服务中的单个令牌的行为非常有用。

- 按 sid(会话 ID)进行筛选:使用 sid 声明来分析通过刷新令牌所发出的、根交互式身份验证发起的访问令牌所执行的所有活动。 这样就可以跟踪整个会话生命周期。

- 其他筛选:可以使用 UserId、DeviceId 和基于时间的筛选器等属性进一步优化查询,以缩小调查范围。

这些功能使安全分析师能够将身份验证事件与工作负荷活动相关联,从而提高标识相关威胁的可见性和响应。

MicrosoftGraphActivityLogs

| where TimeGenerated > ago(4d) and UserId == '4624cd8c-6c94-4593-b0d8-a4983d797ccb'

| join kind=leftouter (union

SigninLogs,

AADNonInteractiveUserSignInLogs,

AADServicePrincipalSignInLogs,

AADManagedIdentitySignInLogs,

ADFSSignInLogs

| where TimeGenerated > ago(4d))

on $left.SignInActivityId == $right.UniqueTokenIdentifier

有关 Log Analytics 工作区中的查询的详细信息,请参阅使用 Log Analytics 分析Microsoft Entra活动日志。

示例方案:跨 Microsoft 365 Services Exchange Online 和 MSGraph 跟踪用户活动

此示例演示如何使用可链接标识符和审核日志跟踪微软 365 服务中的用户操作。

方案概述

用户执行以下一系列操作:

登录 Office.com 用户启动交互式身份验证,生成根令牌。 此令牌包括可链接标识符,例如会话 ID(SID)和唯一令牌标识符(UTI),这些标识符将传播到后续令牌。

访问 Microsoft Graph 用户与 Microsoft Graph API 进行交互以检索或修改组织数据。 每个请求都记录在 Microsoft Graph 活动日志中,关联的 SID 和 UTI 使关联回到原始登录事件。

使用 Exchange Online (Outlook) 用户通过 Exchange Online 打开 Outlook,并执行阅读、移动或删除电子邮件等邮箱作。 这些操作会记录在 Exchange Online 的审核日志中,这些日志还包括相同的可链接标识符。

通过使用 SID,分析师可以跟踪源自同一会话的服务的所有活动。 或者,UTI 可用于确定与特定访问令牌相关的操作。

在登录日志中找到某项交互式登录日志行,并捕获该行的

SessionId:

添加依据

SessionId的筛选器。 您可以获取可用于交互式或非交互式登录的SessionId。交互式登录:

非交互登录:

若要获取此特定会话中用户完成的 Microsoft Graph 工作负载上的所有活动,请转到 Microsoft Entra 管理中心中的 Log Analytics,并运行查询以加入 Microsoft Entra 登录日志并Microsoft Graph 活动日志。 以下查询筛选依据

UserId和SessionId。

可以对 (uti 声明) 属性进行进一步

SignInActivityId筛选,以了解特定请求访问的更多详细信息。若要获取 Exchange Online 活动,请打开 Microsoft Purview 门户并按用户或记录类型进行搜索。

导出数据。

日志条目具有所有可链接标识符。 可以按

UniqueTokenId搜索每个唯一活动,并按AADSessionId搜索会话中的所有活动。

Microsoft Teams 审核日志中的可链接标识符

Microsoft Teams 审核日志详细记录租户中所有由 Teams 服务处理的请求。 审核的活动包括团队创建和删除、频道添加和删除,以及频道设置的更改。

有关审核的 Teams 活动的完整列表,请参阅 审核日志中的 Teams 活动。 有关 Teams 审核日志的详细信息,请参阅 Teams 审核日志。 有关如何搜索 Teams 审核日志的详细信息,请参阅 “搜索审核日志”。

使用可链接标识符的调查方案

调查 Teams 活动:

- 从 Microsoft Entra 登录日志(例如 SID 或 UTI)中的可链接标识符开始。

- 使用这些标识符搜索 Microsoft Purview 审核(标准)或审核(高级)日志。

- 跨 Teams 会话跟踪用户动作,包括团队和频道操作。

下表显示了可链接标识符声明与 Teams 审核日志属性之间的映射。

| 索赔 | Teams 审核日志属性名称 |

|---|---|

| oid | 用户密钥 (UserKey) |

| tid | 组织ID |

| sid | 应用访问上下文对象中的 AADSessionId |

| 设备ID | DeviceId (仅适用于已注册/已加入域的设备) |

| uti | App Access Context 对象中的 UniqueTokenId |

| 没有具体的改进建议,因为术语“iat”可能是一个特定的英文术语或缩写,常用于中文。 | App Access Context 对象中的 IssuedAtTime |

使用 Microsoft Purview 门户查看 Teams 审核日志

以 MicrosoftTeams 的形式搜索具有特定时间范围和工作负荷的日志。

若要按记录类型进行筛选,支持的记录类型包括 MicrosoftTeams、MicrosoftTeamsAdmin、MicrosoftTeamsAnalytics、MicrosoftTeamsDevices、MicrosoftTeamsSensitivityLabelAction、MicrosoftTeamsShifts。

可以进一步筛选特定用户,也可以从 Microsoft Entra 登录日志中筛选 UTI 值。 您可以使用

SessionId筛选会话中的所有活动日志。审核搜索结果将显示所有的 Teams 活动日志。

每个日志项显示所有可链接标识符。

导出审核日志,并调查 Microsoft Teams 的特定

AADSessionId或UniqueTokenId所有相关活动。

Teams 中涵盖的审核事件列表

| 类别 | 审核事件 |

|---|---|

| 聊天/消息 | 聊天创建、聊天检索、聊天更新、消息发送、消息删除、消息创建含链接、消息编辑含链接、消息托管内容阅读、消息导出、下载文件 |

| 通话/会议 | GraphMeetingRecordingRead、GraphMeetingRecordingContentRead、GraphMeetingTranscriptRead、GraphMeetingTranscriptContentRead、InviteSent、SensitivityLabelRemoved、TranscriptsExported |

| 应用/机器人 | AppInstalled、BotAddedToTeam、ConnectorAdded |

| 管理员 | TeamsAdminAction、TeamsTenantSettingChanged |

| 团队/用户 | 团队已删除、团队设置已更改、成员已添加、成员角色已更改、团队会话已开始 |

调查 Teams 中的令牌滥用

如果访问令牌遭到入侵(例如通过网络钓鱼)并随后由恶意参与者使用,则租户管理员应立即采取措施来包含威胁并调查其影响。

撤消所有活动用户会话和令牌后,管理员可以开始取证调查以确定未经授权的活动的范围。 具体而言,他们可能需要在受影响的时间范围内识别攻击者在 Teams 和 SharePoint Online 中执行的作。

使用来自 Microsoft Entra 登录日志的会话 ID(SID)和唯一令牌标识符(UTI)等可链接标识符,管理员可以跨 Microsoft Purview 审核(标准)和审核(高级)日志关联和跟踪活动。 这使用户能够了解:

与团队相关的作,例如团队或频道创建、删除或配置更改。

首先,在 Microsoft Entra 登录日志中,通过筛选令牌被钓鱼时间和用户对象ID,来找出此访问令牌的会话ID。

从 Microsoft Entra 登录日志(如 SID 或 UTI)中确定可链接标识符,以用作 Teams 审核日志的筛选器。

在 Microsoft Purview 门户中,搜索特定时间段内的日志,适用于如 Teams 和 SharePoint Online 等工作负载,并针对特定用户。

搜索将在该时间范围内返回所有审核日志条目,通过用户和工作负荷进行筛选,结果为 Teams。

可以看到用户登录到 Teams 中的审核日志跟踪,并看到不良参与者已完成多项活动,例如将特定用户添加到 Teams 频道、发布钓鱼消息等。

可以打开每个日志项以获取有关可链接标识符的详细信息。 在此示例中,用户发布消息。

导出审核日志,并对特定

SessionId或UniqueTokenId的特定活动进行调查。 此图显示了攻击者执行过的不同操作。

通过分析具有可链接标识符的日志文件,租户管理员和安全专业人员可以有效地跟踪、分析和响应跨会话和令牌的恶意活动。